diagnostiquer avec tcpdump verifier erreur icmp

verifier taille mtu sur tunnel vpn

diagnostiquer avec tcpdump verifier erreur icmp

verifier taille mtu sur tunnel vpn

To configure a DNS server to use forwarders using the Command Prompt:

1. Open the Command Prompt window with elevated permissions (Run as Administrator).

2. If you want to add the same DNS forwarders used in my previous example, in the Command Prompt window type the following command:

dnscmd <DNS_server_name_or_IP>/ResetForwarders 8.8.8.8 8.8.4.4 /timeout 3 /noslave

Some Final Notes:

utilisation d indicateurs racine, lorsqu’aucun forwarders n’est parametre

pour les problemes de resolution dns : verifier firewall pour autoriser messages plus 512octects

EDSN aware

https://spanougakis.wordpress.com/2011/05/01/edns-what-is-all-about-2/

tester sur serveur désactivez la fonctionnalité EDNS0

dnscmd /config /enableednsprobes 0

It looks like the DNS service on Server 2008 R2 by default specifies DNSSEC when submitting DNS requests, while nslookup will not. The default setting for our model of firewall is to block DNS messages larger than 512 bytes and since DNSSEC messages typically exceed this size, they are being blocked.

I’ve asked the network guys to update the firewall configuration to allow the packets. I’ll post again once this change has been made to confirm that this was the cause of the issue.

EDIT: The network guys made the change on the firewall and I’ve confirmed that this was the issue — the servers are now able to successfully resolve using the root hints. The nslookup queries did work because they did not request DNSSEC, whereas the DNS service on 2k8 R2 was requesting it causing the larger DNSSEC responses to get blocked.

Conseil securite : ne pas utiliser les root hint

https://www.stigviewer.com/stig/microsoft_windows_2012_server_domain_name_system/2017-04-06/finding/V-58615

Par défaut, les fichiers DHCP qui doivent être exclus sont présents dans le dossier suivant sur le serveur :

Excluez les fichiers suivants de ce dossier et de ses sous-dossiers :

L’emplacement des fichiers DHCP peut être modifié. Pour déterminer l’emplacement actuel des fichiers DHCP sur le serveur, vérifiez les paramètres DatabasePath, DhcpLogFilePath et BackupDatabasePath spécifiés dans la sous-clé de Registre suivante :

Par défaut, DNS utilise le dossier suivant :

Excluez les fichiers suivants de ce dossier et de ses sous-dossiers :

Par défaut, WINS utilise le dossier suivant :

Excluez les fichiers suivants de ce dossier et de ses sous-dossiers :

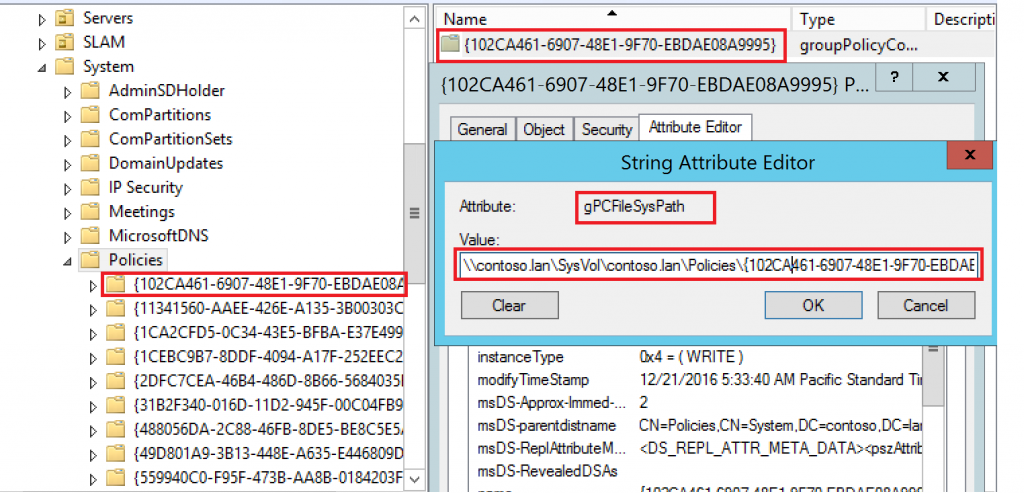

partie GPC

verifier dans le container policy , la console « dsa.msc »

Une astuce est de copier la valeur de l’attribue « gPCFileSysPath » directement dans l’explorer.exe , permet voir la partie GPT

Une astuce est de copier la valeur de l’attribue « gPCFileSysPath » directement dans l’explorer.exe , permet voir la partie GPT

la GPO est dîtes orpheline (Manque une des deux parties entre GPC et GPT). Il faut donc faire tourner un script pour identifier les GPOs orphelines et les supprimer.

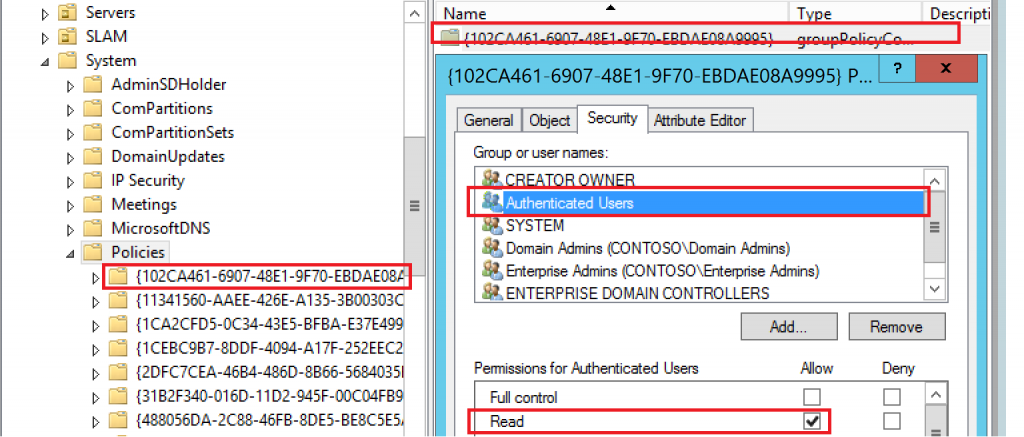

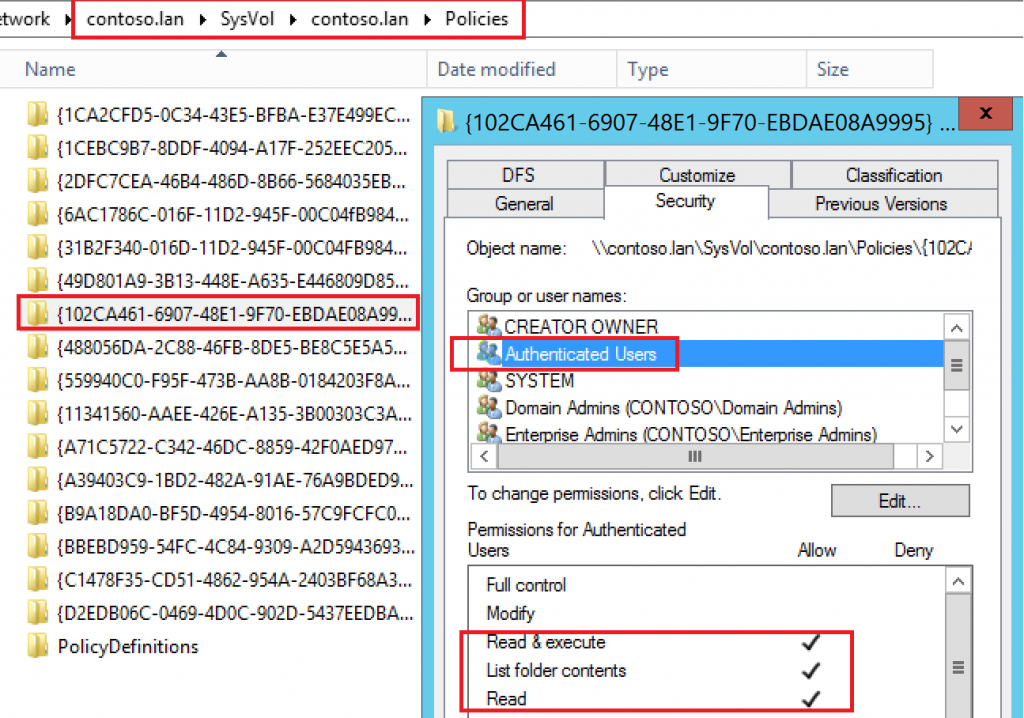

ou verifier permission de lecture pour utilisateurs authentifies

GPC

et

et

GPT

http://www.antrimohamed.fr/gpo-introuvable/

Les étapes pour faire apparaître le nom du serveur DNS :

fix MS sur mon Domaine contrôleur pour préférer l’ipV4 à l’ipV6

http://support.microsoft.com/kb/929852/en-us

DNS Nslookup request timed out

Timeout was 2 secondes.

Default server: Unknown

Address: ::1

———————————————————————-

spyware interfering with proper DNS functionality resulting in intermittent resolution problems. So that’s something you may want to check with a netstat -bn which shows you what programs are using which ports. DNS uses UDP port 53

—————————————————————————-

augmenter le time out niveau forwarders a 10

——————————————————————————-

https://moodjbow.wordpress.com/2011/07/28/dns-request-timed-out-timeout-was-2-seconds-server-unknown/

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ /v DisabledComponents /t REG_DWORD /d 0xff /f

This disables all IPv6 components except for the loopback ::1.

————————————————————————

desinstallation antivirus

Les rôles définis au niveau de la forêt :

– Contrôleur de schéma

– Maître d’attribution des noms de domaine

Les rôles de domaine :

– Contrôleur de domaine principal

– Maître RID

– Maître d’infrastructure

————————————————————-

mode graphique

Dans la console « Utilisateur et Ordinateur Active Directory »

changer de DC : choisir le controleur devant prendre les roles

puis maitres d’opération – transferer les 3 roles de domaine

Schema AD

regsvr32 schmmgmt.dll

mmc – ajouter le schema AD

clic droit changer de DC – se placer sur le dc devant recevoir le role du shema

puis modifier

verifier: net dom query fsmo

—————————————————————-

ntsutil.exe

? voir les cmd

passer en mode fsmo maintenance

role

connections (connection au dc qui doit recevoir les roles)

connect to server nom_serveur

transfer schema master

transfer domain naming master

transfer RID master

transfer pdc

transfer infrastructure master

q pour quitter fsmo maintenance

netdom query fsmo

configuration eop – protection

https://practical365.com/exchange-online/first-steps-configuring-exchange-online-protection/

strategie de filtrage de courriers indesirable – entete X

https://docs.microsoft.com/fr-fr/office365/securitycompliance/configure-your-spam-filter-policies

Options de filtrage avancé du courrier indésirable

https://docs.microsoft.com/fr-fr/office365/SecurityCompliance/advanced-spam-filtering-asf-options

entete de courrier indesirable ajouté par eop

https://docs.microsoft.com/fr-fr/office365/SecurityCompliance/anti-spam-message-headers

Entete BCL (reputation) et PCL(phishing) – X-Microsoft-Antispam

https://docs.microsoft.com/fr-fr/office365/SecurityCompliance/anti-spam-message-headers

BCL

| Valeur BCL | Description |

| 0 | Le message ne provient pas d’un expéditeur en bloc. |

| 1, 2, 3 | Le message provient d’un expéditeur en bloc qui génère peu de réclamations. |

| 4, 5, 6, 7 | Le message provient d’un expéditeur en bloc qui génère un nombre moyen de réclamations. |

| 8, 9 | Le message provient d’un expéditeur en bloc qui génère un grand nombre de réclamations |

PCL

• 0-3: le contenu du message n’est pas susceptible d’être hameçonnage.

• 4 à 8: le contenu du message est susceptible d’être hameçonnage.

• -9990: (Exchange Online Protection uniquement) le contenu du message est susceptible d’être hameçonnage.

ajout fonctionnalités

WindowsFeature Desktop-Experience